一、网络管理体系结构

1、网络管理架构

一个网络管理系统从逻辑上包括管理对象、管理进程、管理信息库和管理协议

(1) 管理对象

管理对象是网络中具体可以操作的数据。例如,记录设备工作状态的状态变量、设备内部的工作参数、设备内部用来表示性能的统计参数等;需要进行控制的外部工作状态和工作参数等。

(2) 管理进程

管理进程是一个或一组软件程序,一般运行在网络管理站(网络管理中心)的主机上,它可以在SNMP的支持下命令管理代理执行各种管理操作。

(3) 管理信息库

管理信息库MIB用于记录网络中管理对象的信息。管理信息库的结构必须符合使用TCP/IP的Internet的管理信息结构。

(4) 网络管理协议

网络管理协议用于在管理系统与管理对象之间传递操作命令,负责解释管理操作命令。

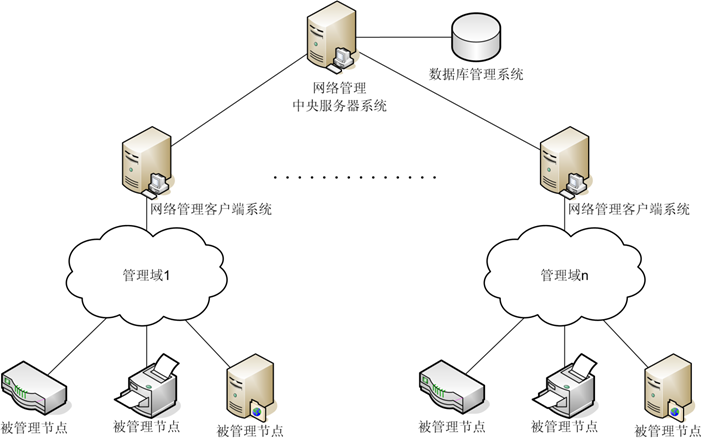

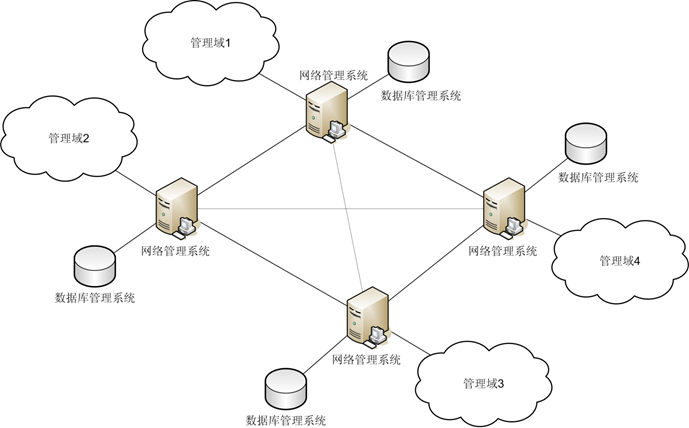

常见的网络管理体系结构有:集中式体系结构,分层式体系结构,分布式体系结构

集中式:

分层:

分布式:

2、SNMP-网络管理协议

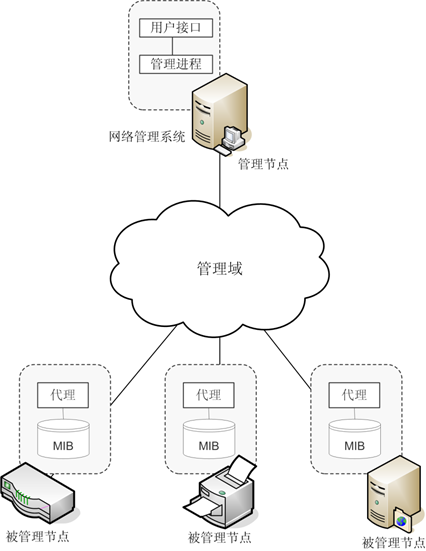

SNMP网络管理体系结构是为了管理TCP/IP协议的网络而提出的一种网络管理协议

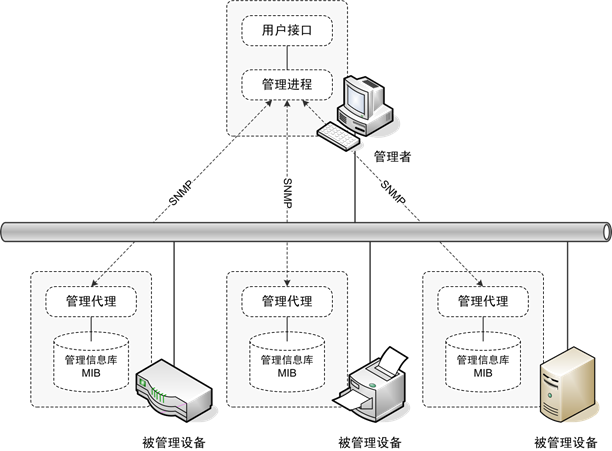

SNMP的网络管理模型包括管理者、管理代理、管理信息库和管理协议等重要组成部分。

管理者:一般是安装了网络管理系统的独立设备,作为网络管理员与网络管理系统的接口。

管理代理:安装在被管理对象(如主机、路由器和交换机)中,对来自管理者的信息请求和动作请求进行应答,并为管理者报告一些重要的意外事件。

管理信息库:管理对象信息的集合,管理者通过管理代理读取管理信息库中对象的值来进行监控。

管理站和代理者之间通过SNMP网络管理协议通信。

具体功能说明:

(1) 管理代理:

管理代理在被管理的网络设备中运行,负责执行管理进程的管理操作。

管理代理直接操作本地信息库(MIB),可以根据要求改变本地信息库或提取数据传回到管理进程。

每个管理代理拥有自己的本地MIB,只包括与本地设备或设施有关的管理对象。

管理代理有两个基本功能: 在MIB中读取各种变量值; 在MIB中修改各种变量值。

(2) 管理进程:

管理进程是用于对网络中的设备和设施进行全面管理和控制的软件。

(3) 管理信息库:

管理信息库用于记录网络中管理对象的信息

3、DNS协议

略,计网基本知识

4、IP协议

略,同上

5、ARP-IP地址与MAC地址的转化

略,同上

6、TCP、UDP-传输层协议

略,同上

7、ICMP协议

如果一个网关不能为IP分组选择路由,或者不能递交IP分组,或者这个网关测试到某种不正常状态。

例如,网络拥挤影响IP分组的传递,就需要使用Internet控制报文协议ICMP(Internet Control Message Protocol)来通知源发主机采取措施,避免或纠正这类问题。

ICMP是互联网协议(IP)的一部分,但ICMP是通过IP来发送的。

ICMP的使用主要包括下面3种情况:

IP分组不能到达目的地;

在接收设备接收IP分组时,缓冲区大小不够;

网关或目标主机通知发送方主机,如果这种路径确实存在,应该选用较短的路径。

8、公共管理信息协议CMIP

ISO制定的公共管理信息协议CMIP(Common Management Information Protocol)主要是针对OSI七层协议模型的传输环境而设计的。

在网络管理过程中,CMIP不通过轮询而是通过事件报告进行工作的,而由网络中的各个监测设施在发现被检测设备的状态和参数发生变化后及时向管理进程进行事件报告。

管理进程先对事件进行分类,根据事件发生时对网络服务影响的大小来划分事件的严重等级,再产生相应的故障处理方案。

CMIP的所有功能都要映射到应用层的相关协议上实现。

管理联系的建立、释放和撤销是通过联系控制协议ACP(Association Control Protocol)实现的。

操作和事件报告是通过远程操作协议ROP(Remote Operation Protocol)实现的。

CMIP管理模型有三种模型:

组织模型:用于描述管理任务如何分配;

功能模型:用以描述各种网络管理功能和它们之间的关系;

信息模型:提供描述被管对象和相关管理信息的准则

9、管理信息库MIB

管理信息库MIB(Management Information Base)是一个信息存储库,它是网络管理系统中的一个非常重要的组成部分。

MIB定义了一种对象数据库,由系统内的许多被管对象及其属性组成。

管理站可以在网管代理处读取变量,也可以通过修改变量值改变网管代理处的配置。

MIB中的数据可分为三类: 感测数据、结构数据和控制数据。

感测数据表示测量到的网络状态,是通过网络的监测过程获得的原始信息,包括结点队列长度、重发率、链路状态、呼叫统计等。这些数据是网络的计费管理、性能管理和故障管理的基本数据;

结构数据描述网络的物理和逻辑构成,结构数据是静态的(变化缓慢的)网络信息,包括网络拓扑结构、交换机和中继线的配置、数据密钥、用户记录等,这些数据是网络的配置管理和安全管理的基本数据;

控制数据存储网络的操作设置,控制数据代表网络中那些可调整参数的设置,如中继线的最大流、交换机输出链路业务分流比率、路由表等,控制数据主要用于网络的性能管理。

二、SNMP——简单网络管理协议

网络管理协议的功能就是规定管理进程与管理代理之间的通信标准,即通用的网络管理协议

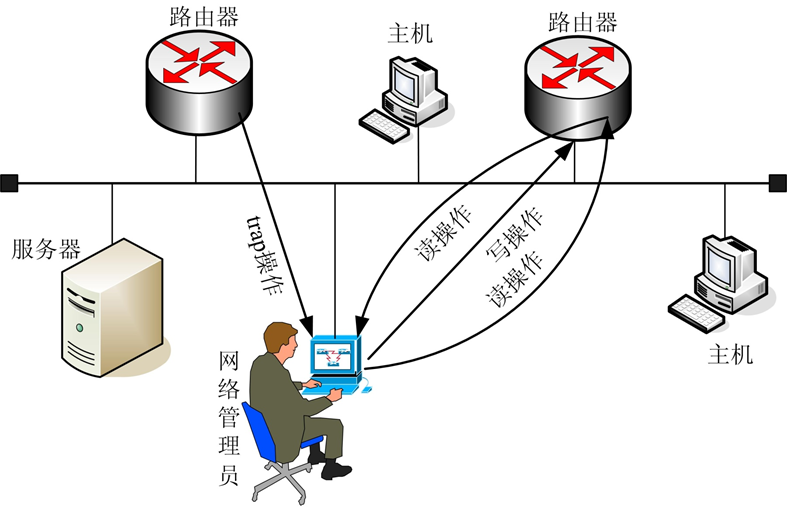

SNMP是目前应用最广泛的网络管理协议,主要用于对路由器、交换机、防火墙、服务器等主要设备(网元)的管理。

SNMP功能:

读操作:从设备中获取数据,管理员向设备发出读数据的指令,被管理设备向管理员(其实是管理机)发回需要的数据。

写操作:管理员在对设备进行配置时,需要由SNMP提供写操作,这样才能够完成对设备的远程管理。

Trap操作:设备在某一时刻发生状态的改变时,需要由SNMP提供trap操作

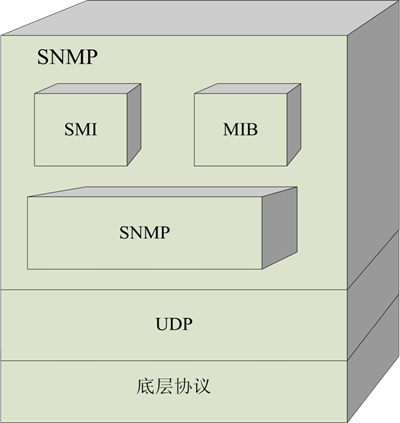

SNMP的组成:

使用UDP进行数据的传输,应用层协议

由SMI、MIB和协议(SNMP)组成

SNMP的MIB 由 ASN.1(Abstract Syntax Notation )描述

三、访问控制管理

1、访问控制基本模型

访问控制是一门研究用户对资源的访问权限进行控制的技术,他能防止对任何资源进行未授权的访问。

访问控制首先需要对用户身份的合法性进行验证,同时利用控制策略进行管理。

当用户身份和访问权限验证之后,还需要对越权操作进行监控。

因此,访问控制的内容包括认证、控制策略和安全审计。

认证:主体对客体的识别及客体对主体的确认。

控制策略:通过合理地设定控制规则集合,确保用户对信息资源在授权范围内的合法使用。合法用户也不能越权行使权限以外的功能及访问范围。

安全审计:系统可以自动根据用户的访问权限,对计算机网络环境下的有关活动或行为进行系统的、独立的检查验证,并做出相应评价与审计。

客体(Object):规定需要保护的资源,又称作目标(target)。

主体(Subject):或称为发起者(Initiator),是一个主动的实体,规定可以访问该资源的实体,(通常指用户或代表用户执行的程序)。

授权(Authorization):规定可对该资源执行的动作(例如读、写、执行或拒绝访问)。

一个主体为了完成任务,可以创建另外的主体,这些子主体可以在网络上不同的计算机上运行,并由父主体控制它们,主客体的关系是相对的。

那么如何决定访问权限?

用户分类、资源、访问规则

用户分类:

(1)特殊的用户:系统管理员,具有最高级别的特权,可以访问任何资源,并具有任何类型的访问操作能力

(2)一般的用户:最大的一类用户,他们的访问操作受到一定限制,由系统管理员分配

(3)作审计的用户:负责整个安全系统范围内的安全控制与资源使用情况的审计

(4)作废的用户:被系统拒绝的用户

访问控制的实现方法?

- 访问控制表ACLs(Access Control Lists)

- 访问能力表(Capabilities)

- 授权关系表

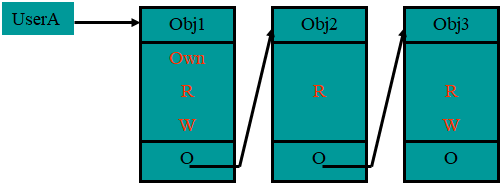

访问控制矩阵

访问控制矩阵(access control matix,ACM )模型的基本思想就是将所有的访问控制信息存储在一个矩阵中集中管理。当前的访问控制模型一般都是在它基础上建立起来的

访问控制矩阵ACM是稀疏的,空间浪费较大,在操作系统中使用不多

访问控制矩阵适用于主体集合和客体集合之间每个主体对应50%以上客体的情况。一个部门的用户如果需要访问该部门大部分文件,在这种情况下,使用访问控制矩阵是合适的,这种情况在数据库管理系统中较常见。

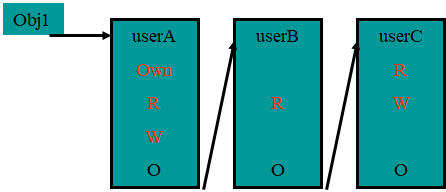

访问能力表

实际上是按访问控制矩阵的行实施对系统中客体的访问控制

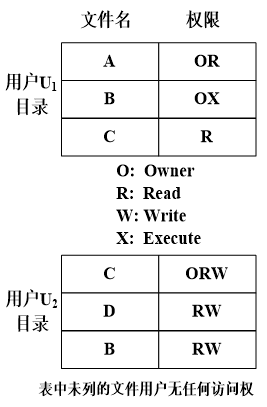

在系统中把用户分为系统管理员、文件主(拥有者)和一般用户

系统管理员具有最高的权限。他可以为用户分配或撤销文件的访问权,也有权把自己文件的访问权分配给其他用户或将其收回。

一个用户通常需要访问多个文件,且对每个文件的访问权限不尽相同,为了便于管理,通常为每个用户建立一张访问目录表,其中存放有权访问的文件名及其访问权限(如图),对任何一种客体的管理都可以采用这种目录表式的安全机制。

访问能力表的一些小问题:

(1)共享客体的控制

凡是允许用户访问的客体,都应该把它的名字存入该用户的访问目录表中,共享客体也应该存入该目录表中。如果共享的客体太多(如子程序库),用户的目录表将会很长,增加了处理时间

(2)访问权的收回问题

在实际情况中,甲乙两人之间可能有信任关系,文件A的拥有者甲可以把该文件的某些权限传递给用户乙,当甲用户想从乙用户收回该访问权限时,只要从乙的目录表中删除该文件名即可。许多操作系统都支持这种信任关系。

但是若允许信任关系传递,则会给目录表的管理带来麻烦。假设乙用户再把文件A的访问权又传递给丙用户,当甲用户希望收回所有用户对文件A的访问权时,甲可能不知道这种情况

解决的办法是搜索所有用户的目录表,如果系统中用户数量较大,将要花费很多时间

(3)多重许可权问题。

由文件重名问题引起的

假定乙用户的目录 表中已经有一个A文件,甲用户也有一个A文件,但这两个A文件的内容不同。如果甲信任乙,第一次把自己的A文件的部分访问权传递给乙,为了不重名,甲的A文件被改名为H后存入到乙的目录表中,乙可能会忘记自己目录表中的H就是甲的A文件,于是又向甲申请A文件的访问权,甲可能对乙更加信任,就把A文件更高的访问权授予乙,于是造成乙用户对甲的A文件有多重访问权的问题,产生客体安全管理的混乱,而且可能产生矛盾。乙用户中,A文件和H文件是同一文件,但是访问权却不同了

访问控制表ACL

ACL表机制是按矩阵的列实施对系统中客体的访问控制

每个客体都有一张ACL,用于说明可以访问该客体的主体及其访问权限。

可有效地解决目录表方式管理共享客体地困难。

对某个共享客体,操作系统只要维护一张ACL即可。

ACL对于大多数用户都可以拥有的某种访问权限,可以采用默认方式表示,ACL中只存放各用户的特殊访问要求。

区别、对比:

访问目录表和访问控制表分别将访问控制设施设置在用户端和客体端,这两种控制方式需要管理的表项的总数量是相同的,它们的差别在于管理共享客体的方法上,访问控制表技术易于实现对共享客体的管理

鉴别方面:二者需要鉴别的实体不同,保存位置不同

访问权限传递: ACL:困难,CL:容易

访问权限回收: ACL:容易,CL:困难