一、1.14.140.145靶机

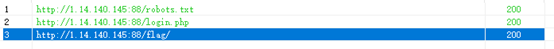

1、御剑直接扫描

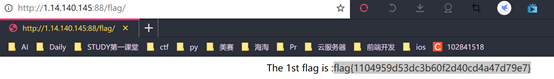

Flag1到手:flag{1104959d53dc3b60f2d40cd4a47d79e7}

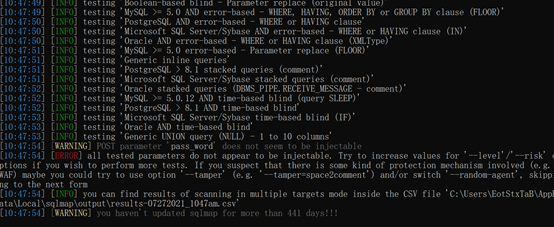

以下为无效行为:

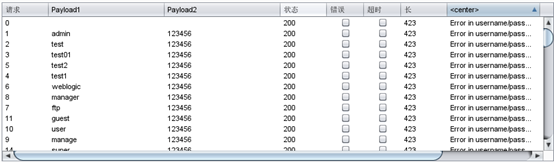

对login界面进行sqlmap扫描,但是不出结果

爆破无果

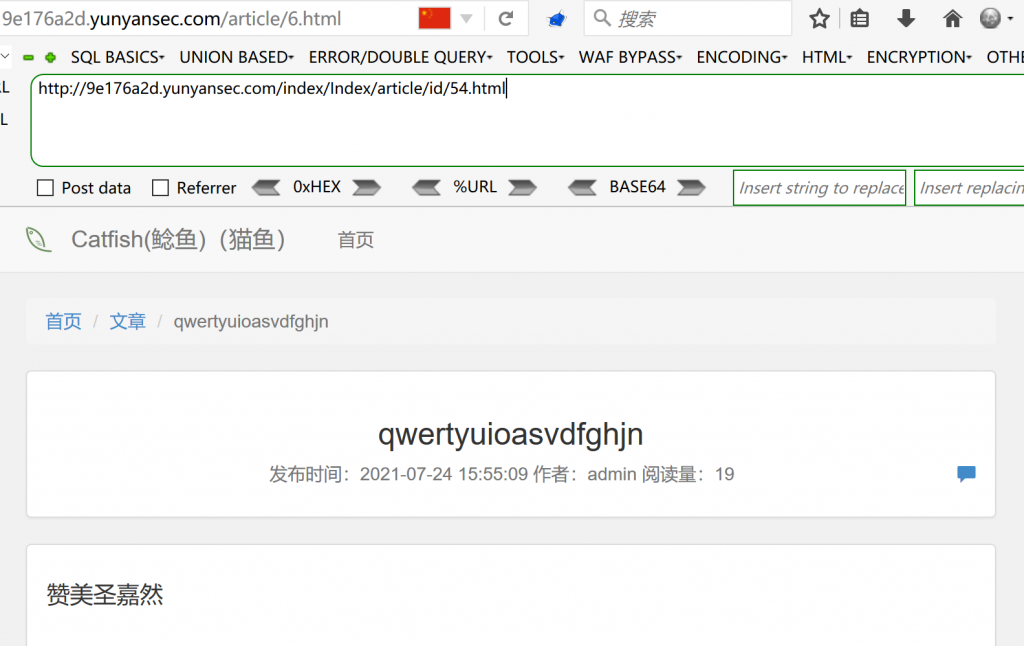

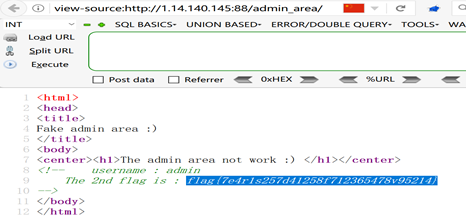

2、换个工具继续扫描发现了这个,一看源码就能看到

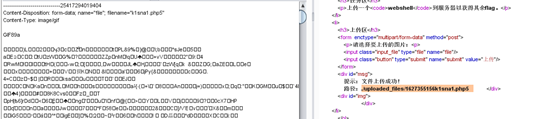

3、在robots.txt中搞到密码,登陆进去是一个文件上传接口,不过应该不会太简单

对文件大小和类型,以及文件二进制流的格式审查,我们伪装成一个gif

由于linux对大小写敏感,所以优先尝试php5之类,果然成了

但是上传成功不意味着能链接进去,经提示,原来进行了php木马过滤

通过尝试双写格式,终于成功了如下:

尝试半天,终于(记得加cookie请求头)

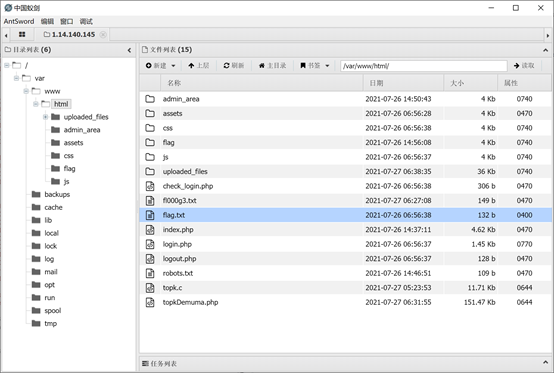

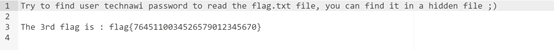

我以为是这个flag.txt,结果还是我太年轻了,是那个3.txt,并且暗示了我们第四个flag

4、接下来思路很清晰,搞到technawi密码,就可以打开flag.txt

原来蚁剑里有虚拟终端(右键),我还是喜欢命令控制

grep -ri –exclude-dir=proc/ ‘ technawi’ / 2> /dev/null

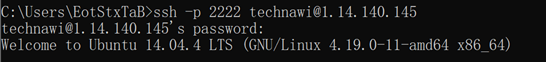

5、快乐,我们搞到了ssh链接的信息

在win中cmd用SSH链接:

直接 Vim /var/www/html/flag.txt

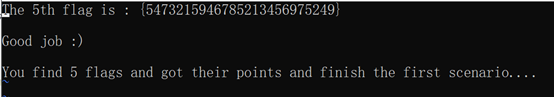

2、黑客和氪金玩家的象棋大战

挺好玩的属于是

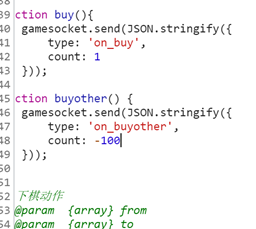

这一看就是一个铁前端题,需要分析修改HTML和JS

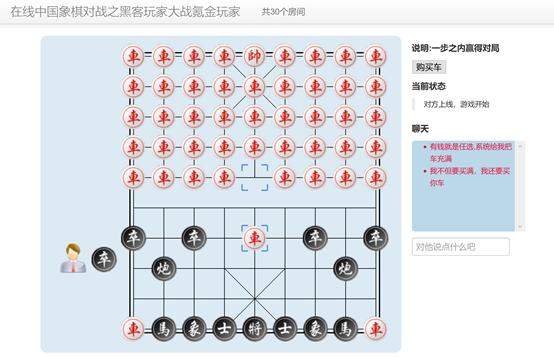

这里分析其实稍有麻烦

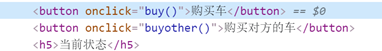

F12查看网页源码:

建议用谷歌浏览器,看起来方便舒服

这里有个注释,很明显,这就是突破口,把他注释取消

我们多了一个按钮,但是点击会提示没钱

忍不了,找到函数,改掉return值,让自己变得有钱

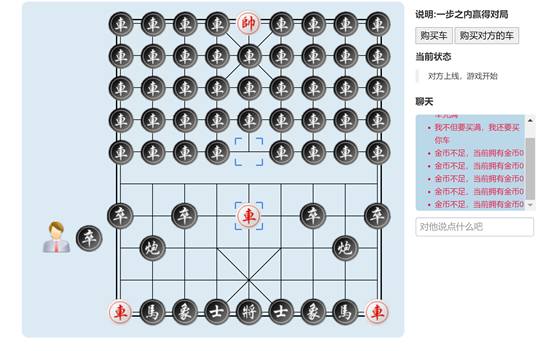

报仇雪恨:

分割线:

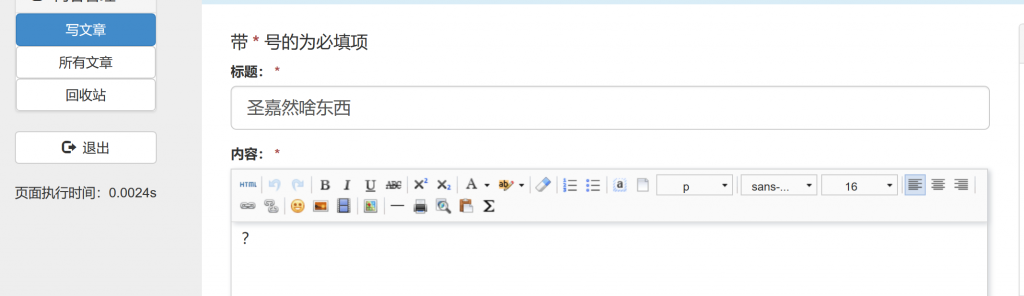

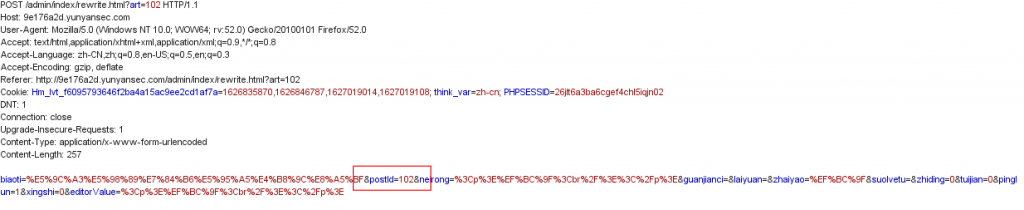

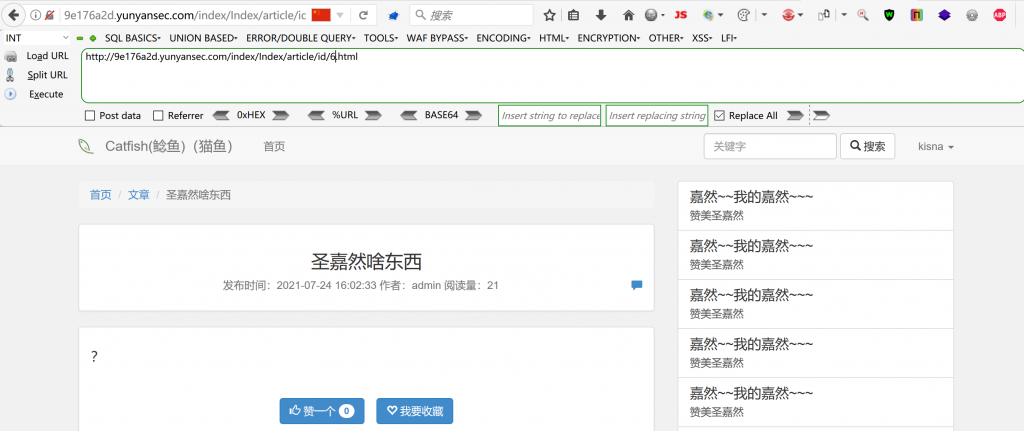

水平越权漏洞